Дж. АЛЕКПЕРОВА

Дж. АЛЕКПЕРОВА

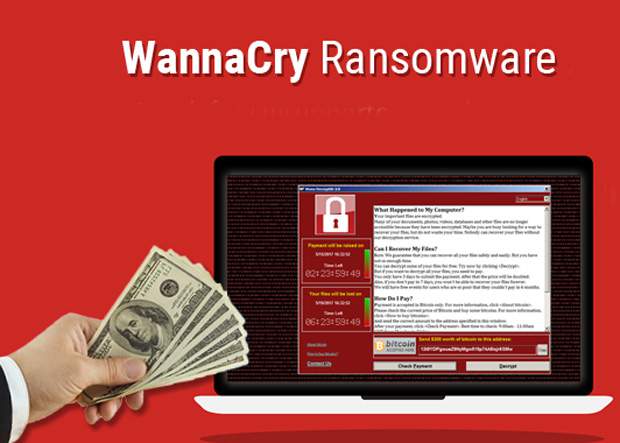

«Азербайджан входит в топ-40 стран, которые пострадали от вируса WannaCry. Но более конкретных примеров пока привести не могу. Данная вирусная атака не была направлена на компании определенной страны. Она в целом затронула более 100 государств мира».

Об этом сообщил Echo.az официальный представитель «Лаборатории Касперского» в Азербайджане Мушвиг Мамедов.

По его словам, компания «Лабаратория Касперского» насчитала около 45 тысяч атак по всему миру, но не исключено, что их было больше.

Заразиться этим вирусом можно, даже не проводя каких-либо операций, достаточно, чтобы компьютер был подключен к Интернету.

«WannaCry состоит из двух компонентов: эксплоит EternalBlue и вирус-шифровальщик. Кстати говоря, в рамках безопасности данный эксплоит был закрыт компанией «Майкрасофт» в обновлении от 14 марта 2017 года. Эта вредоносная программа способна воспользоваться уязвимостями в программном обеспечении на компьютере, после чего установить и запустить вирус-шифровальщик без ведома пользователя. Затем шифровальщик приступает к шифрованию данных на вашем компьютере, а позже на экране появляется информация о заражении. Программа начинает шантажировать пользователя, просит деньги, дабы расшифровать все данные», — пояснил он.

Мушвиг Мамедов заметил, что еще нет информации, кто конкретно стоит за этой атакой. Однако 15 мая секьюрити-аналитик из Google опубликовал в своем «Твиттере» информацию, которая потенциально указывает на связь между вымогателем WannaCry и ПО, использовавшемся в масштабных атаках нашумевшей кибергруппировки Lazarus, от которой пострадали тысячи организаций по всему миру.

«Эксперты «Лаборатории» изучили указанный исследователем Google образец WannaCry, появившийся в феврале 2017 года, и подтвердили очевидные схожие строчки кода в указанном вариантe WannaCry и тех образцах вредоносного ПО, которые группировка Lazarus использовала в атаках в 2015 году. Это не может быть 100%-ный доказательством, но эта находка может помочь в дальнейшем определить, кто стоит за атакой WannaCry. Для зловредов самое главное получить как можно больше денег за то, чтобы расшифровать обратно зашифрованные файлы. Как правило, ставки начинаются от 300 долларов, но ставки растут», — пояснил Мамедов.

Специалисты «Лаборатории Касперского» проанализировали информацию о заражениях программой-шифровальщиком, получившей название WannaCry, с которыми 12 мая столкнулись компании и пользователи по всему миру.

Как показал анализ, атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010. Затем на зараженную систему устанавливалась специальная программа, используя которую, злоумышленники запускали уже программу-шифровальщик.

В свою очередь, как сказал руководитель российского исследовательского центра «Лаборатории Касперского» Юрий Наместников, все решения «Лаборатории Касперского» блокируют работу и данного руткита, и программ-шифровальщиков (со следующими вердиктами: MEM:Trojan.Win64.EquationDrug.ge; Trojan-Ransom.Win32.Scatter.uf; Trojan- Ransom.Win32.Fury.fr; PDM:Trojan.Win32.Generic), но для детектирования данного зловреда компонент «Мониторинг Системы» должен быть включен.

«Мы рекомендуем компаниям предпринять ряд мер для снижения рисков заражения: установить официальный патч от Microsoft, который закрывает используемую в атаке уязвимость; убедиться, что включены защитные решения на всех узлах сети; если используется защитное решение «Лаборатории Касперского», убедиться, что используемое защитное решение включает в себя компонент «Мониторинг Системы» и он включен; запустить задачу сканирования критических областей в защитном решении «Лаборатории Касперского», чтобы обнаружить возможное заражение как можно раньше (в противном случае детектирование произойдет автоматически в течение 24 часов); после детектирования MEM:Trojan.Win64.EquationDrug.gen, произвести перезагрузку системы; в дальнейшим для предупреждения подобных инцидентов использовать сервисы информирования об угрозах, чтобы своевременно получать данные о наиболее опасных таргетированных атаках и возможных заражениях», — пояснил он.

Наместников также перечислил рекомендации для пользователей: установить официальный патч от Microsoft, который закрывает используемую в атаке уязвимость; установить на компьютер защитное решение или убедиться, что действующее решение включено и обновлено; регулярно создавать резервные копии всех данных (можно переносить файлы в облачные хранилища, такие, как DropBox, Google Drive, Облако@mail.ru, или использовать любые специализированные решения).

«Однако, если компьютер уже заражен, необходимо, если есть резервная копия, — восстановить данные из нее, поставить обновления на Windows, включить защиту. Если резервной копии нет — не платить. В случае с WannaCry нам до сих пор не известен ни один случай расшифровки данных после оплаты. Но и не удаляйте зашифрованные файлы — эксперты «Лаборатории Касперского» анализируют образцы вредоносного ПО и ищут способы расшифровки данных, в случае, если ключ будет получен, мы сообщим об этом. Если вы решите переустановить систему, то важно первым делом установить патч, закрывающий уязвимость», — пояснил он.

Как правило, по его словам, вторая эпидемия, маловероятна, а вот точечные атаки с использованием тех же уязвимостей, что и в WannaCry, идут уже сейчас.